공인 IP 주소와 사설 IP 주소(Public/Private IP address)

Today Keys : IPv4, IP주소, IP Address, 공인, 사설, public, private, asn, whois, bogon, rfc 본 포스팅은 'IT 엔지니어를 위한 네트워크 입문' [길벗] 서적에 포함된 '3. 네트워크 통신하기'의 내용 3.3.4장의 내용입니다. 공인 IP와 사설 IP 인터넷에 접속하려면 IP 주소가 있어야 하고 이 IP는 전 세계에서 유일해야 하는 식별자입니다. 이런 IP 주소를 공인 IP라고 합니다. 하지만 인터넷에 연결하지 않고 개인적으로 네트워크를 구성 한다면 공인 IP 주소를 할당받지 않고도 네트워크를 구축할 수 있습니다. 이때 사용하는 IP 주소 를 사설 IP 주소라고 합니다. 인터넷에 접속하려면 통신사업자로부터 IP 주소를 할당받거나 IP 할 당기관(..

공인 IP 주소와 사설 IP 주소(Public/Private IP address)

Today Keys : IPv4, IP주소, IP Address, 공인, 사설, public, private, asn, whois, bogon, rfc 본 포스팅은 'IT 엔지니어를 위한 네트워크 입문' [길벗] 서적에 포함된 '3. 네트워크 통신하기'의 내용 3.3.4장의 내용입니다. 공인 IP와 사설 IP 인터넷에 접속하려면 IP 주소가 있어야 하고 이 IP는 전 세계에서 유일해야 하는 식별자입니다. 이런 IP 주소를 공인 IP라고 합니다. 하지만 인터넷에 연결하지 않고 개인적으로 네트워크를 구성 한다면 공인 IP 주소를 할당받지 않고도 네트워크를 구축할 수 있습니다. 이때 사용하는 IP 주소 를 사설 IP 주소라고 합니다. 인터넷에 접속하려면 통신사업자로부터 IP 주소를 할당받거나 IP 할 당기관(..

[Azure/AWS]Public Cloud와 온프레미스 간의 IP 중복 시, 서비스 통신 방법

Today Keys : ip 중복, ip overlap , hybrid , 하이브리드, 충돌 , public , cloud , 클라우드 , aws , azure , private link 이번 포스팅에서는 Public Cloud와 온프레미스 간의 네트워크 대역이 중복된 경우에 서비스 호출을 어떻게 할 수 있는지에 대한 포스팅입니다. 물론 이러한 방법을 사용하지 않고 하이브리드 클라우드 구성을 위해서는 중복되지 않은 IP 설계를 해야겠으나, 이미 기존에 구축된 서비스 간의 통신이 필요한 경우에 사용할 수 있는 방법으로 보시면 될 것 같습니다. Public Cloud와 On-Premise를 연동해서 쓰는 하이브리드 클라우드 설계 시에 중요한 부분 중에 하나는 IP 설계입니다. 하이브리드 구성을 위해서는 Pu..

[Azure/AWS]Public Cloud와 온프레미스 간의 IP 중복 시, 서비스 통신 방법

Today Keys : ip 중복, ip overlap , hybrid , 하이브리드, 충돌 , public , cloud , 클라우드 , aws , azure , private link 이번 포스팅에서는 Public Cloud와 온프레미스 간의 네트워크 대역이 중복된 경우에 서비스 호출을 어떻게 할 수 있는지에 대한 포스팅입니다. 물론 이러한 방법을 사용하지 않고 하이브리드 클라우드 구성을 위해서는 중복되지 않은 IP 설계를 해야겠으나, 이미 기존에 구축된 서비스 간의 통신이 필요한 경우에 사용할 수 있는 방법으로 보시면 될 것 같습니다. Public Cloud와 On-Premise를 연동해서 쓰는 하이브리드 클라우드 설계 시에 중요한 부분 중에 하나는 IP 설계입니다. 하이브리드 구성을 위해서는 Pu..

AWS - Service Catalog Part 1

Today Keys : Service, Catalog, 서비스, 카탈로그, governance, 거버넌스, 클라우드, cloud, public, 상품, product 이번 포스팅은 IT 서비스를 중앙에서 관리하고, 지속적인 거버넌스 수립, 규정 준수 요건을 충족시킬 수 있는 AWS Service Catalog에 대해서 알아봅니다. 이번 포스팅에서 Service Catalog에 대한 설명은 없으며, Service Catalog를 생성하고 이를 이용해서 상품을 배포하는 간략한 예제만 다룹니다. 서비스 카탈로그(Service Catalog)에서 포트폴리오(Portfolio)를 생성합니다. 포트폴리오 이름과, 설명(옵션), 해당 포트폴리오를 만든 사람 혹은 조직 이름을 작성합니다.Owner는 단순히 포트폴로이에..

AWS - Service Catalog Part 1

Today Keys : Service, Catalog, 서비스, 카탈로그, governance, 거버넌스, 클라우드, cloud, public, 상품, product 이번 포스팅은 IT 서비스를 중앙에서 관리하고, 지속적인 거버넌스 수립, 규정 준수 요건을 충족시킬 수 있는 AWS Service Catalog에 대해서 알아봅니다. 이번 포스팅에서 Service Catalog에 대한 설명은 없으며, Service Catalog를 생성하고 이를 이용해서 상품을 배포하는 간략한 예제만 다룹니다. 서비스 카탈로그(Service Catalog)에서 포트폴리오(Portfolio)를 생성합니다. 포트폴리오 이름과, 설명(옵션), 해당 포트폴리오를 만든 사람 혹은 조직 이름을 작성합니다.Owner는 단순히 포트폴로이에..

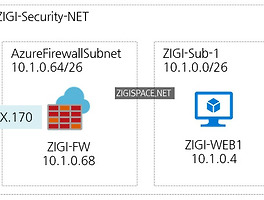

Azure Firewall - Part 1

Today Keys : Firewall, 방화벽, security, 보안, azure, cloud, 클라우드, public, 퍼블릭, 정책, policy, fw, nat, f/w 이번 포스팅은 Azure의 Managed 보안서비스인 Azure Firewall에 대한 포스팅입니다. Azure Firewall에 대한 정리 포스팅을 먼저 하려고 했으나, 아직 추가 정리 중이라 Azure Firewall을 만들고 테스트 해보는 예제 포스팅을 먼저 올려봅니다. 추후에 Azure Firewall에 대한 일반적인 정리와 다른 예제에 대한 포스팅도 진행 할 예정입니다. 다음은 이번 포스팅에서 다루게 될 구성입니다. 하나의 VNet에 Azure Firewall와 1대의 가상 머신에서 웹서비스를 올리고, 방화벽을 통해서 ..

Azure Firewall - Part 1

Today Keys : Firewall, 방화벽, security, 보안, azure, cloud, 클라우드, public, 퍼블릭, 정책, policy, fw, nat, f/w 이번 포스팅은 Azure의 Managed 보안서비스인 Azure Firewall에 대한 포스팅입니다. Azure Firewall에 대한 정리 포스팅을 먼저 하려고 했으나, 아직 추가 정리 중이라 Azure Firewall을 만들고 테스트 해보는 예제 포스팅을 먼저 올려봅니다. 추후에 Azure Firewall에 대한 일반적인 정리와 다른 예제에 대한 포스팅도 진행 할 예정입니다. 다음은 이번 포스팅에서 다루게 될 구성입니다. 하나의 VNet에 Azure Firewall와 1대의 가상 머신에서 웹서비스를 올리고, 방화벽을 통해서 ..

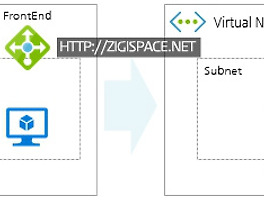

Azure - Outbound NAT : LB

Today Keys : Azure, NAT, PAT, NAPT, Outbound, Cloud, Load Balancer, Frontend, Public , Private, IP, 클라우드 Azure에서 Outbound 통신 시에 고정된 Public IP를 사용하기 위한 방법으로는 1. Instance에 직접 Public IP를 할당하여 직접 NAT 하는 방법 2. 로드밸런서에 Frontend에 고정된 Public IP을 할당해서 PAT(NAPT) 하는 방법 3. PAT(NAPT)를 수행하기 위한 별도의 Instance를 직접 만드는 방법 이 있습니다. 이번 포스팅에서는 로드밸런서를 이용한 방법에 대한 예에 대해서 살펴보겠습니다. 다음의 그림은 오늘 포스팅에서 진행하게 될 간단한 구성입니다. 2대의 가상 ..

Azure - Outbound NAT : LB

Today Keys : Azure, NAT, PAT, NAPT, Outbound, Cloud, Load Balancer, Frontend, Public , Private, IP, 클라우드 Azure에서 Outbound 통신 시에 고정된 Public IP를 사용하기 위한 방법으로는 1. Instance에 직접 Public IP를 할당하여 직접 NAT 하는 방법 2. 로드밸런서에 Frontend에 고정된 Public IP을 할당해서 PAT(NAPT) 하는 방법 3. PAT(NAPT)를 수행하기 위한 별도의 Instance를 직접 만드는 방법 이 있습니다. 이번 포스팅에서는 로드밸런서를 이용한 방법에 대한 예에 대해서 살펴보겠습니다. 다음의 그림은 오늘 포스팅에서 진행하게 될 간단한 구성입니다. 2대의 가상 ..

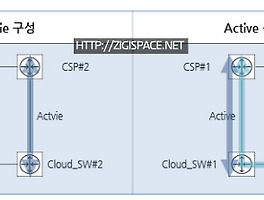

Cloud Design : Part 1 - Public/On-premise 연동

Today Keys : Public, Hybrid, On-premise, 전용선, 이중화, Direct Connect, Express Route, VPC, AWS, Azure 이번 포스팅은 Public Cloud와 On-premise 연동과 관련된 구성에 대한 내용입니다. Public Cloud에 접근하기 위한 방법으로는 인터넷 망을 통한 접근, VPN을 이용한 접근, 전용선을 통한 접근 으로 볼 수 있습니다. 이 때 On-premise와 연동하는 방법으로는 VPN과 전용회선을 사용하게 됩니다. Public과 On-premise을 연동 시에는 단일로 구성을 할 수도 있지만, 서비스 가용성을 위해서는 이중화 구성이 필요합니다. 일반적인 이중화와 마찬가지로 Public과 On-premise 간의 이중화도 이..

Cloud Design : Part 1 - Public/On-premise 연동

Today Keys : Public, Hybrid, On-premise, 전용선, 이중화, Direct Connect, Express Route, VPC, AWS, Azure 이번 포스팅은 Public Cloud와 On-premise 연동과 관련된 구성에 대한 내용입니다. Public Cloud에 접근하기 위한 방법으로는 인터넷 망을 통한 접근, VPN을 이용한 접근, 전용선을 통한 접근 으로 볼 수 있습니다. 이 때 On-premise와 연동하는 방법으로는 VPN과 전용회선을 사용하게 됩니다. Public과 On-premise을 연동 시에는 단일로 구성을 할 수도 있지만, 서비스 가용성을 위해서는 이중화 구성이 필요합니다. 일반적인 이중화와 마찬가지로 Public과 On-premise 간의 이중화도 이..

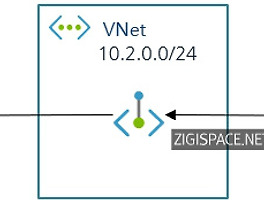

AWS - VPC : Part 8 [Endpoint-1]

Today Keys : VPC, AWS, Endpoint, Gateway, Interface, Private, links, services, cloud, 아마존, public 이번 포스팅은 VPC 네트워크에서 AWS 서비스를 AWS 네트워크를 통해서 직접 접근하기 위한 Endpoint에 대해서 알아보는 포스팅입니다. Endpoint는 접근하는 서비스에 따라서 Gateway와 Interface 타입으로 나뉩니다. 이번 포스팅에서는 Endpoint에 대한 간략한 소개를 하고, 다음 포스팅에서는 Endpoint를 생성해서 접근하는 방법에 대해서 알아 볼 예정입니다. * 관련 포스팅 : Gateway Endpoint 만들어보기 - 포스팅 준비 중 Interface Endpoint 만들어보기 VPC Endpoin..

AWS - VPC : Part 8 [Endpoint-1]

Today Keys : VPC, AWS, Endpoint, Gateway, Interface, Private, links, services, cloud, 아마존, public 이번 포스팅은 VPC 네트워크에서 AWS 서비스를 AWS 네트워크를 통해서 직접 접근하기 위한 Endpoint에 대해서 알아보는 포스팅입니다. Endpoint는 접근하는 서비스에 따라서 Gateway와 Interface 타입으로 나뉩니다. 이번 포스팅에서는 Endpoint에 대한 간략한 소개를 하고, 다음 포스팅에서는 Endpoint를 생성해서 접근하는 방법에 대해서 알아 볼 예정입니다. * 관련 포스팅 : Gateway Endpoint 만들어보기 - 포스팅 준비 중 Interface Endpoint 만들어보기 VPC Endpoin..