Cloud/AWS

AWS Cloud WAN - Part 5

지기(ZIGI)

2021. 12. 20. 18:33

Today Keys : aws, cloud, wan, global, network, core, segment, policy, attachment, vpn, s2s, site

AWS Re:Invent 2021에서 소개된 AWS Cloud WAN에 대한 다섯 번째 포스팅입니다. 이번 포스팅에서는 VPN Site를 VPN Attachment Type으로 Cloud WAN에 연결해서, VPC Type으로 연결된 리전의 VPC와 서로 통신해보는 예제입니다.

Cloud WAN으로 다뤄야 할 내용이 많을 듯 하여 몇 번에 나눠서 포스팅을 할 예정이며, Cloud WAN에 대한 개론에 대해서도 별도 포스팅으로 다룰 예정입니다.

오늘 포스팅에서 다뤄질 Cloud WAN 아키텍처는 다음과 같습니다.

Cloud WAN에 VPC Attachment로 연결된 VPC의 Host와 VPN Attachment로 연결된 Site-to-Site VPN Connection으로 연결된 VPN Site의 Host를 구성하여, 상호 간의 통신이 되는지 확인을 합니다.

VPN Site에 대한 구성은 포스팅에서 다루지 않으며, Cloud WAN에서 VPN Attachment를 구성하는 것을 다룹니다.

Cloud WAN에 연결 할 Site-to-Site VPN Connectin을 생성합니다.

ZIGI-CloudWAN-VPN 이라는 이름으로 Name tag를 설정하고,

Target Gateway Type을 Virtual Private Gateway나 Transit Gateway가 아닌 'Not Associated'로 선택합니다.

AWS Site-to-Site VPN에 연결 할 Customer Gateway를 미리 생성해 둔 것으로 선택했습니다.

라우팅은 BGP를 구성하거나, Static으로 구성이 가능합니다.

여기에서는 Static으로 구성해 보겠습니다.

AWS와 연결 할 반대편 대역(Local IPv4 Network CIDR)과 AWS의 대역을 각각 설정합니다.

Tunnel 옵션에서는 Tunnel을 연결하기 위핸 Key 값만 설정하고, 나머지는 기본 값으로 둡니다.

AWS에서는 Site-to-Site VPN Connection 생성 시에, 이중화 구성을 위해 2개의 터널 값이 생성되지만,

본 포스팅에서는 생성되는 2개의 터널 값 중에 첫 번째 값만 사용합니다.

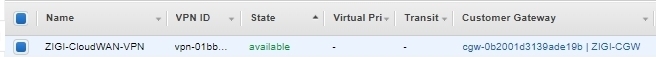

정상적으로 Site-to-Site VPN Connection이 생성된 것을 볼 수 있습니다.

이제 Cloud WAN의 Core Network에서 Attachment를 생성합니다.

Attachment의 이름은 ZIGI-VPN1-Attach로 하였습니다.

이후, Edge Location을 Virginia로 설정 한 후, Attachment Type을 VPN으로 설정합니다.

그리고 앞서 만들어 두었던, Site-to-Site VPN Connection을 VPN ID에서 선택합니다.

별도의 Tag 입력은 하지 않고, 그대로 Attachment를 생성합니다.

시간이 지나면, ZIGI-VPN1-Attach라는 VPN Type의 Attachment가 Available 상태로 등록된 것을 볼 수 있습니다

이제 방금 만든 VPN Attachment에 대한 Segment 라우팅을 생성합니다.

zigiseg1 Segment에서 VPN Site 대역인, 172.16.0.0/22 네트워크 대역을 목적지로 한 경로를

앞서 만든 Attahcment로 라우팅을 설정합니다.

등록된 라우팅을 다시 한 번 확인하고, Core Network Policy를 적용합니다.

Cloud WAN과 연결된 상대편 VPN 설정을 모두 마치고 나서,

Site-to-Site VPN Connection 상태를 보면, 아래와 같이 정상적으로 Tunnel 1이 'UP' 상태가 된 것을 볼 수 있습니다.

이제 Cloud WAN에 연결된 Virginia VPC의 서버(10.1.1.15)에서 VPN으로 연결된 상대편(172.16.0.4)로

통신 테스트를 해보면, 정상적으로 통신이 되는 것을 볼 수 있습니다.

VPN 사이트에서도 동일하게 Virginia VPC 서버로 통신 테스트를 하면 정상적으로 통신이 되는 것을 볼 수 있습니다.

방금 통신 테스트 한 내용을 Virginia 서버에서 tcpdupmp로 확인해 보면 아래와 같습니다.