Cloud/AWS

Amazon VPC Lattice - Part 6 : Monitoring/Access Logs

지기(ZIGI)

2023. 4. 11. 00:25

Today Keys : lattice, vpc, service, amazon, network, monitoring, access, log, cloudwatch, s3

이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 여섯 번째 포스팅입니다.

여섯 번째 포스팅에서는 VPC Lattice Service Network 및 VPC Lattice Network에 대한 Access Log 설정을 통해 VPC Lattice를 Monitoring 하는 예제를 다룹니다. VPC Lattice와 관련된 예제를 통한 포스팅은 이번이 마지막이 될 것 같고, 다음은 VPC Lattice에 대한 개념적인 부분에 대한 포스팅이 될 예정입니다.

VPC Lattice Service의 Monitoring 설정

VPC Lattice Service의 Access Log 설정을 위해, Access Log를 남기고자 하는 VPC Lattice를 선택해서 하단의 메뉴 Tab 중에 'Monitoring'으로 들어갑니다.

VPC Lattice Service를 만들 때, Access log에 대한 설정을 별도로 하지 않았다면 다음과 같이 'Disabled' 상태로 Log를 남기지 않습니다. 이제 Log 설정을 위해서 'Edit access logs' 버튼을 클릭합니다.

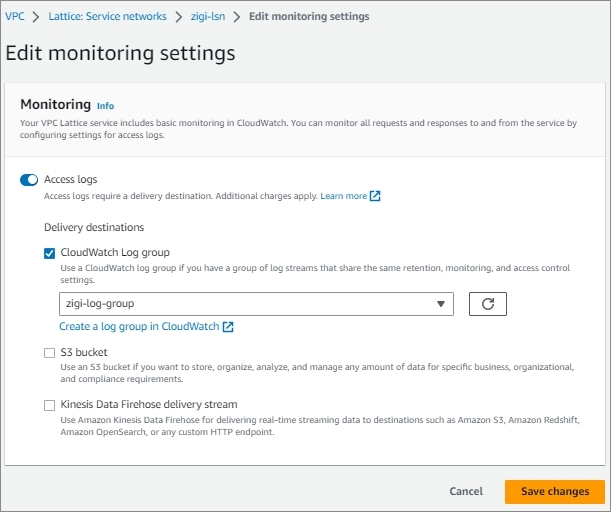

'Edit access logs'를 클릭하면 다음과 같이 monitoring settings 내용을 볼 수 있습니다.

Access logs를 남기기 위해서, 상단의 'Access logs'를 체크하고 Log를 어디로 보낼지 선택합니다. Log를 보낼 곳으로는 CloudWatch Log group, S3 bucket, Kinesis Data Firehose delivery stream을 선택 할 수 있습니다.

여기에서는 S3 Bucket을 선택해 보겠습니다. 미리 만들어 둔, zigi-tril이라는 Bucket를 선택합니다.

VPC Lattice Service에 Access Log 상태가 'disabled' 에서 'Enabled'로 바뀐 것을 볼 수 있습니다. Log가 보내지는 곳으로 선택한, S3 Bucket도 Delivery destination에서 함께 볼 수 있습니다. Delivery destination에 표기되는 S3 Bucket명을 클릭하면 해당 Bucket로 바로 갈 수도 있습니다.

Access logs를 설정한 이후에 VPC Lattice Service에 접근 Log들을 S3 Bucket에서 다음과 같이 확인 할 수 있습니다. S3 Bucket에 남겨진 Log는 압축된 상태이기 때문에 해당 파일을 Download 받아서, 압축을 푼 후에 확인해 볼 수 있습니다.

실제 남겨진 Log 파일의 내용을 살펴보면 다음과 같이 Access Log가 남는 것을 볼 수 있습니다.

VPC Lattice Service Network의 Monitoring 설정

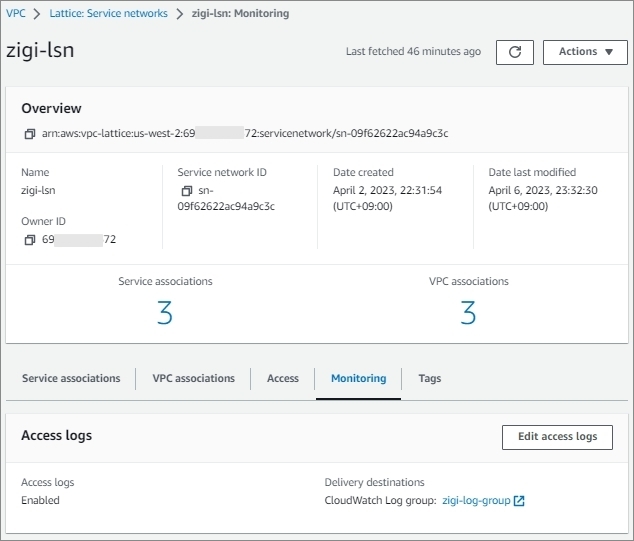

VPC Lattice Service 별로 Monitoring을 설정 할 수도 있지만, VPC Lattice Service Network에 대한 Monitoring 설정도 가능합니다. VPC Lattice Service Network 하단의 메뉴 Tab 중에 'Monitoring'으로 들어갑니다.

VPC Lattice Service Network를 만들 때, Access log에 대한 설정을 별도로 하지 않았다면 다음과 같이 'Disabled' 상태로 Log를 남기지 않습니다. 이제 Log 설정을 위해서 'Edit access logs' 버튼을 클릭합니다.

VPC Lattice Service Network의 Access Log를 설정하는 방법은 VPC Lattice Service와 동일합니다. 'Access logs'를 체크하고, Delivery destinations으로 이번에는 미리 만들어 둔, 'zigi-log-group' 이름을 가진 CloudWatch Log group을 선택해 보겠습니다.

VPC Lattice Service Network의 Access Log 상태가 'disabled' 에서 'Enabled'로 바뀐 것을 볼 수 있습니다. Log가 보내지는 곳으로 선택한, CloudWatch Log group도 Delivery destination에서 함께 볼 수 있습니다. Delivery destination에 표기되는 CloudWatch Log group명을 클릭하면 해당CloudWatch Log group으로 바로 갈 수 있습니다.

설정 이후에, 다음과 같이 VPC Lattice Service에 접근 시도를 해 봅니다. 기존에 설정한 Access 정책으로 인해서 한 Instance에서는 접근을 실패하고, 다른 한 Instance에서는 접근에 성공했습니다.

이제 CloudWatch Log group으로 가서 보면, 다음과 같이 Log가 남은 것을 볼 수 있습니다.

남겨진 Log stream을 확인해 보면, 다음과 같이 VPC Lattice Service로 접근이 실패한 Log와 성공한 Log가 남은 것을 확인 할 수 있습니다.