AWS - VPC : Part 7 [VPC Transit Gateway-2]

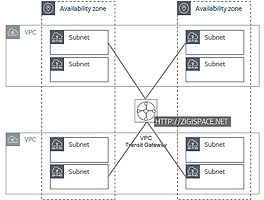

Today Keys : Transit, Gateway, AWS, VPC, 트랜짓, peer, 네트워크, 아마존, TGW, Hub, Spoke Last Updated : 18.12.14 이번 포스팅은 AWS re.Invent 2018에서 소개되었던, Transit Gateway에 대한 소개 포스팅에 이어서, Transit Gateway를 직접 만들어서 테스트해보는 포스팅입니다. ※ 관련 포스팅 : Transit Gateway 소개 포스팅 보기 오늘 포스팅에서 구성하는 Transit Gateway에 대한 구성입니다. 2개의 VPC를 구성하고, 2개의 VPC 모두 하나의 AZ에 속합니다. VPC-1에는 1개의 Subnet이 VPC-2에는 2개의 Subnet이 있으며, Transit Gateway에는 VPC-1..

AWS - VPC : Part 7 [VPC Transit Gateway-2]

Today Keys : Transit, Gateway, AWS, VPC, 트랜짓, peer, 네트워크, 아마존, TGW, Hub, Spoke Last Updated : 18.12.14 이번 포스팅은 AWS re.Invent 2018에서 소개되었던, Transit Gateway에 대한 소개 포스팅에 이어서, Transit Gateway를 직접 만들어서 테스트해보는 포스팅입니다. ※ 관련 포스팅 : Transit Gateway 소개 포스팅 보기 오늘 포스팅에서 구성하는 Transit Gateway에 대한 구성입니다. 2개의 VPC를 구성하고, 2개의 VPC 모두 하나의 AZ에 속합니다. VPC-1에는 1개의 Subnet이 VPC-2에는 2개의 Subnet이 있으며, Transit Gateway에는 VPC-1..

AWS - VPC : Part 6 [VPC Transit Gateway-1]

Today Keys : Transit, Gateway, AWS, VPC, 트랜짓, peer, 네트워크, 아마존, TGW, Hub, Spoke Last Updated : 19.05.09 - 서울 Region에서 사용 가능.(Update 18.12.14) - TGW 라우팅 관련 내용 / 일부 Region에서 Direct Connect 연결 지원(Update 19.05.09) 이번 포스팅은 AWS re.Invent 2018에서 소개되었던, Transit Gateway에 대한 간단한 포스팅입니다. 기존에 제공하지 않던 VPC 간의 Transit을 가능하도록 제공하는 기능입니다. Transit를 허용하여 기존에 디자인 하던 방식을 좀 더 관리하기 편하도록 제공할 것입니다. 실제 Transit Gateway를 구성..

AWS - VPC : Part 6 [VPC Transit Gateway-1]

Today Keys : Transit, Gateway, AWS, VPC, 트랜짓, peer, 네트워크, 아마존, TGW, Hub, Spoke Last Updated : 19.05.09 - 서울 Region에서 사용 가능.(Update 18.12.14) - TGW 라우팅 관련 내용 / 일부 Region에서 Direct Connect 연결 지원(Update 19.05.09) 이번 포스팅은 AWS re.Invent 2018에서 소개되었던, Transit Gateway에 대한 간단한 포스팅입니다. 기존에 제공하지 않던 VPC 간의 Transit을 가능하도록 제공하는 기능입니다. Transit를 허용하여 기존에 디자인 하던 방식을 좀 더 관리하기 편하도록 제공할 것입니다. 실제 Transit Gateway를 구성..