Azure 가용성 영역(Availability Zone)

Today Keys : 가용성 영역, 가용영역, azure, Availability Zone, 중부, Geography, 지리, cloud, 클라우드, network, 네트워크 지난 21년 10월 5일부터 Azure의 한국 중부 리전에서 가용성 영역(Availability Zone)이 정식 서비스를 시작했습니다. 이번 포스팅에서는 Azure의 가용성 영역과 AWS의 가용 영역과 다른 점에 대해서 살펴보며, 실제 가용성 영역에서 가상 머신을 구성하여 확인해 봅니다. 지난 21년 10월 5일부터 Azure에서도 드디어 한국 중부 리전에 가용성 영역(Availability Zone)이 정식 서비스를 시작했습니다. 기존에는 가용성 영역이 서비스 되는 곳이 제한적이었으나, 올 초에 Azure에서 리전이 오픈된 국..

Azure 가용성 영역(Availability Zone)

Today Keys : 가용성 영역, 가용영역, azure, Availability Zone, 중부, Geography, 지리, cloud, 클라우드, network, 네트워크 지난 21년 10월 5일부터 Azure의 한국 중부 리전에서 가용성 영역(Availability Zone)이 정식 서비스를 시작했습니다. 이번 포스팅에서는 Azure의 가용성 영역과 AWS의 가용 영역과 다른 점에 대해서 살펴보며, 실제 가용성 영역에서 가상 머신을 구성하여 확인해 봅니다. 지난 21년 10월 5일부터 Azure에서도 드디어 한국 중부 리전에 가용성 영역(Availability Zone)이 정식 서비스를 시작했습니다. 기존에는 가용성 영역이 서비스 되는 곳이 제한적이었으나, 올 초에 Azure에서 리전이 오픈된 국..

AWS NAT Gateway로 Private NAT 구성하기

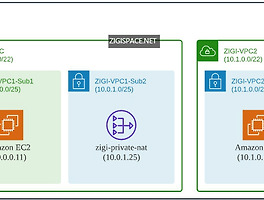

Today Keys : nat, snat, source nat, gateway, managed, aws, cloud, network, forward, 클라우드 AWS의 Private Subnet에서 인터넷으로 나가기 위해서 사용 가능한, Managed Service로 NAT Gateway가 있습니다. NAT Gateway를 AWS 내 사설 IP에서 인터넷으로 가기 위한 용도 뿐 아니라, On-Premise등 또 다른 사설로 가기 위한 Managed NAT로도 사용할 수도 있습니다. 이번 포스팅에서 NAT Gateway를 이용해서 VPC에서 다른 Private으로 가기 위한 Managed NAT로 사용해보는 예제입니다. 이번 포스팅에서 테스트를 위해서 만든 테스트 환경입니다. 왼쪽의 ZIGI-VPC에는 Z..

AWS NAT Gateway로 Private NAT 구성하기

Today Keys : nat, snat, source nat, gateway, managed, aws, cloud, network, forward, 클라우드 AWS의 Private Subnet에서 인터넷으로 나가기 위해서 사용 가능한, Managed Service로 NAT Gateway가 있습니다. NAT Gateway를 AWS 내 사설 IP에서 인터넷으로 가기 위한 용도 뿐 아니라, On-Premise등 또 다른 사설로 가기 위한 Managed NAT로도 사용할 수도 있습니다. 이번 포스팅에서 NAT Gateway를 이용해서 VPC에서 다른 Private으로 가기 위한 Managed NAT로 사용해보는 예제입니다. 이번 포스팅에서 테스트를 위해서 만든 테스트 환경입니다. 왼쪽의 ZIGI-VPC에는 Z..

Azure VNet - Peering 4 (Peering 속성)

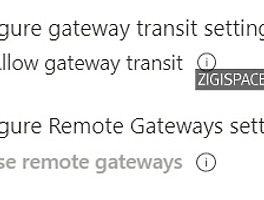

Today Keys : peering, azure, transit setting, gateway, remote, 원격, 게이트웨이, 피어링, cloud, 클라우드 Azure VNet Peering에서 사용되는 3가지 옵션에 대해서 알아봅니다. Virtual network access setting / Gateway transit setting / Remote Gateway Setting Virtual network access settings ▪ 기본 활성화이며, VNet Peering을 통해서 통신이 허용되도록 함 ▪ 비 활성화 시에, Peering이 맺어져 있어도 통신을 차단 함. - Peering을 유지한 채로 VNet 간의 통신 제어 가능. ▪ Peering 맺은 VNet 간의 모두 활성화를 해야..

Azure VNet - Peering 4 (Peering 속성)

Today Keys : peering, azure, transit setting, gateway, remote, 원격, 게이트웨이, 피어링, cloud, 클라우드 Azure VNet Peering에서 사용되는 3가지 옵션에 대해서 알아봅니다. Virtual network access setting / Gateway transit setting / Remote Gateway Setting Virtual network access settings ▪ 기본 활성화이며, VNet Peering을 통해서 통신이 허용되도록 함 ▪ 비 활성화 시에, Peering이 맺어져 있어도 통신을 차단 함. - Peering을 유지한 채로 VNet 간의 통신 제어 가능. ▪ Peering 맺은 VNet 간의 모두 활성화를 해야..

Lambda Function을 위한 향상된 VPC 네트워크

Today Keys : Lambda , function , vpc , hyperplane , network , eni , cold start , 람다 , 네트워크 , aws , 클라우드 , cloud 이번 포스팅은 Lambda Function을 위한 향상된 VPC 네트워크에 대한 내용입니다. 이미 AWS 공식 블로그에서도 볼 수 있는 내용이지만, 개인적인 취향에 맞춰서 정리해 보았습니다. 기존 네트워크 모델 ▪ Lambda의 모든 컴퓨팅 인프라는 서비스가 소유한 VPC(default system-managed) 내에서 실행 ▪ Lambda를 이용해서 VPC 내에 액세스가 가능하도록 Lambda를 VPC에 연결 할 수 있음. ▪ Lambda가 VPC 내에 접근하기 위해서 Lambda가 VPC로 접근할 수 ..

Lambda Function을 위한 향상된 VPC 네트워크

Today Keys : Lambda , function , vpc , hyperplane , network , eni , cold start , 람다 , 네트워크 , aws , 클라우드 , cloud 이번 포스팅은 Lambda Function을 위한 향상된 VPC 네트워크에 대한 내용입니다. 이미 AWS 공식 블로그에서도 볼 수 있는 내용이지만, 개인적인 취향에 맞춰서 정리해 보았습니다. 기존 네트워크 모델 ▪ Lambda의 모든 컴퓨팅 인프라는 서비스가 소유한 VPC(default system-managed) 내에서 실행 ▪ Lambda를 이용해서 VPC 내에 액세스가 가능하도록 Lambda를 VPC에 연결 할 수 있음. ▪ Lambda가 VPC 내에 접근하기 위해서 Lambda가 VPC로 접근할 수 ..

Azure Network - NAT Gateway Part 2

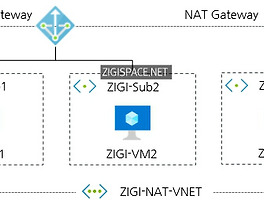

Today Keys : NAT , Gateway , 게이트웨이 , managed ,snat, network , pat , napt , azure , cloud, 클라우드 , 매니지드 이번 포스팅은 지난 2월 19일에 다루었던 Azure NAT Gateway에 대한 두 번째 포스팅입니다. 지난 포스팅 때에는 Preview 상태였으나, 3월 12일에 GA되었네요. NAT Gateway Part 1에서는 Azure NAT를 만들어서 간단한 테스트를 진행했다면, 이번 포스팅에서는 Azure NAT에 대한 일반적인 기술 내용에 대해서 알아봅니다. Azure NAT Gateway ▪ 가상 네트워크에 대한 아웃바운드 인터넷 연결을 위한 매니지드 컴포넌트 ▪ NAT Gateway에서 사용하는 공인 IP 주소는 'Pub..

Azure Network - NAT Gateway Part 2

Today Keys : NAT , Gateway , 게이트웨이 , managed ,snat, network , pat , napt , azure , cloud, 클라우드 , 매니지드 이번 포스팅은 지난 2월 19일에 다루었던 Azure NAT Gateway에 대한 두 번째 포스팅입니다. 지난 포스팅 때에는 Preview 상태였으나, 3월 12일에 GA되었네요. NAT Gateway Part 1에서는 Azure NAT를 만들어서 간단한 테스트를 진행했다면, 이번 포스팅에서는 Azure NAT에 대한 일반적인 기술 내용에 대해서 알아봅니다. Azure NAT Gateway ▪ 가상 네트워크에 대한 아웃바운드 인터넷 연결을 위한 매니지드 컴포넌트 ▪ NAT Gateway에서 사용하는 공인 IP 주소는 'Pub..