Today Keys : VPN, gateway, network, 게이트웨이, connection, azure, cloud, 네트워크, VpnGW

이번 포스팅은 Azure의 가상 네트워크 게이트웨이를 이용해서

On-Premises의 VPN와 Azure와 IPSec으로 연동하는 내용을 다룹니다.

연동 이외에 다른 내용은 다른 포스팅에서 추가로 다룰 예정입니다.

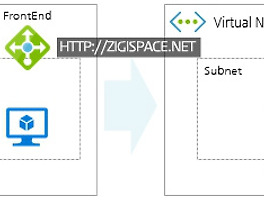

다음 그림은 이번 포스팅에서 '가상 네트워크 게이트웨이'로 구성하게 될 Azure와 On-premises 간의 VPN 연결 구성입니다.

Azure의 VNet에서는 VPN용 가상 네트워크 게이트웨이를 만들고, On-Premises에서는 Azure에서 구성한 VpnGW에

IPSec을 통한 VPN 연결을 하게 됩니다.

본 포스팅에서는 별도의 VPN 장비를 사용하지는 않고 Linux용 오픈 소스를 이용해서 IPSec 연결을 하게 됩니다.

Azure에서의 VPN 연결에 대한 포스팅이기 때문에 On-premises용으로 구성은 별도로 다루지 않습니다.

먼저 '가상 네트워크 게이트웨이'를 만듭니다.

(VNet이나, Subnet 등의 기본 설정은 모두 되어 있다고 가정합니다.)

VPN으로 구성 할 것이기 때문에 게이트웨이 유형은 'VPN'으로

VPN 형식은 '경로 기반'으로 합니다.

VPN에 대한 SKU는 테스트이기 떄문에 작은 사이즈(VpnGw1)로 설정합니다.

그리고 이 VpnGW를 이용해서 연결할 가상 네트워크(VNet)을 선택하고,

VpnGW에서 사용 할 공인 IP를 지정합니다.

(여기에서 VPN 형식과 공인 IP와의 관계도 있으나, 별도 포스팅에서 다루고,

이번 포스팅에서는 최대한 단순하게 On-premise와 Azure의 VPN 연동에 대해서만 살펴 봅니다.)

VpnGW를 생성하는 데는 15분여 가까이 소요되기 때문에 만들기를 선택 후, 잠시 쉬시면 됩니다.

혹은 아래의 로컬 네트워크 게이트웨이를 먼저 만들고 계셔도 됩니다.

VpnGW가 만들어지면 다음과 같이 '개요' 화면에서 VpnGW에 대한 내용을 볼 수 있습니다.

다음은 로컬 네트워크 게이트웨이입니다.

로컬 네트워크 게이트웨이는 Azure의 VpnGW와 연결하게 될 On-Premises VPN의 프로파일입니다.

On-Premises VPN의 공인 IP 주소와 On-Premises의 네트워크 정보를 입력합니다.

이제 앞에서 만든 VPN용 가상 네트워크 게이트웨이인 VpnGW와

On-premises VPN인 로컬 네트워크 게이트웨이를 서로 연결하는 '연결'(Connection)을 만듭니다.

연결의 종류 중에서 지금은 '가상 네트워크 게이트웨이'와 On-Premises간의 연결이기 때문에

'사이트 간(IPsec)'으로 선택합니다.

그리고 앞서 만든 VpnGW와 로컬 네트워크 게이트웨이를 선택하고

VPN 연결을 위한 공유기(Pre-Shared Key) 값을 입력합니다.

이제 Connection을 모두 만들고 나면 아래의 Connection 개요 화면을 볼 수 있습니다.

아래의 화면은 On-Premises의 VPN이 모두 설정이 된 상태를 가정합니다.

현재 Azrue에서 입력한 IPSec 정보로 On-premises 의 VPN 구성이 끝난 상태이기 때문에

Connection의 상태 정보가 "성공"으로 나오게 됩니다.

실제 On-Premises용으로 설정한 리눅스 서버에서도 정상적으로 IPSec이 맺어진 것을 확인 할 수 있습니다.

VPN 설정은 Azure에서 입력한 정보대로 VPN 장비에 설정 할 수도 있지만,

각각의 속성 값이나 세부 내용이 필요하기 때문에 Connection 개요 화면에 있는 '구성 다운로드'를 통해서

필요한 장비의 설정을 다운 받을 수 있습니다.

기본적으로 제공되는 벤더는 아래와 같지만, Generic Samples로 다운을 받아서

일반화된 설정 값을 가지고 VPN 장비에 맞춰서 직접 넣는 데 참고하셔도 됩니다.

Azure 공식 페이지에서 Azure VPN Gateway에 대해서 살펴볼 수 있습니다.