Today Keys : subnet, resource, share, 공유, 자원, ram, access , management, cloud, 클라우드

이번 포스팅에서는 Resource Access Manager를 이용하여 Subnet(VPC)를 공유하는 예제에 대한 포스팅입니다.

VPC에 대한 설계를 할 때 Subnet(VPC) Sharing에 대한 내용을 이용하는 것도 매우 중요한 부분이라고 생각됩니다.

* Resource Access Manager 포스팅 : https://zigispace.net/1031

Subnet Sharing의 모습은 다음과 같이 볼 수 있습니다.

하나의 계정에서 VPC를 설계하고, 다른 계정에서는 해당 VPC 내의 서브넷을 공유받아서 사용하게 됩니다.

VPC를 설계해서 공유하는 계정은 인프라 관리를 위한 계정으로 중앙에서 전체 VPC에 대한 설계 관점에서 관리하고

해당 서브넷을 공유 받은 참여자 계정에서는 사용자 관점에서의 사용하게 됩니다.

그럼 지금부터 예제를 통해서 subnet sharing을 해보겠습니다.

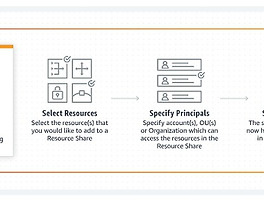

▪Subnet을 자원을 공유하기 위해서 Resource Access Manager에서 'Create resource share'를 선택합니다.

공유할 자원에 대한 Name을 지정합니다.

▪ Resource Type에서 Subnet으로 설정하면, 공유 가능한 서브넷이 보이고, 공유하려는 서브넷을 체크박스로 선택합니다.

▪ Subnet이 다수 개 일 때, 다음과 같은 필터를 이용해서 조회 할 수 있습니다.

▪ Resource를 공유할 AWS Account를 지정합니다.

▪ 공유 할 자원에 대한 태그를 설정하고 'Create resource share'를 클릭해서 자원 공유를 시작합니다.

▪ 자원이 정상적으로 공유된 것을 확인 할 수 있습니다.

▪ Owner에서 공유한 서브넷의 'Sharing'쪽을 확인해 보면, 아래와 같이 서브넷이 Share된 정보를 볼 수 있습니다.

▪ 공유 받은 계정( Participant )에서 확인해보면, 공유한 계정(Owner)에서 공유한 서브넷이 보이는 것을 볼 수 있습니다.

그리고 Owner를 보면 Owner 계정 뒤에 (shared) 표기가 된 것을 확인 할 수 있습니다

▪ 공유받은 Participant에서 공유 받은 서브넷을 이용해서 인스턴스를 생성 시에는 자신의 리소스에서 생성하는 것과

방식은 동일하며 아래와 같이 (shared)로 표기된 VPC의 서브넷을 선택하면 됩니다.

▪ Shared된 서브넷의 경우에는 해당 자원을 사용만 하도록 공유 받았기 때문에 해당 자원에 대한 수정 권한이 없습니다.

따라서 아래와 같이 Route Table이나, Network ACL 쪽을 확인하면 수정 가능한 메뉴가 없습니다.

▪ Network ACL에 대한 변경 권한이 없음.

▪ 하지만, Owner에서는 해당 리소스에 대한 권한이 있기 때문에 당연히 Route Table이나 Network ACL에 대한

수정 메뉴가 확인되는 것을 볼 수 있습니다.

▪Network ACL 변경 메뉴 확인