Today Keys : Virtual WAN , vWAN , VPN , Hub , VNet , 허브 , Gateway , Azure , 가상 , cloud , 애저 , network

이번 포스팅은 Azure Virtual WAN에 대한 두 번째 포스팅입니다.

지난 포스팅에서는 Virtual WAN을 만들고 Virtual WAN을 통해서 Azure VNet 간의 통신을 했고,

이번 포스팅에서는 Site-to-Site VPN을 Azure Virtual WAN에 연결해서,

On-Premise VPN Site와 Azure VNet 간의 통신이 되도록 하는 예제입니다.

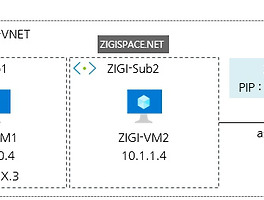

아래 구성도는 이번 예제에서 진행하는 구성도입니다.

Virtual WAN에 Site-to-Site VPN을 연결하고 통신 테스트를 합니다.

Virtual WAN 의 기본 구성은 지난 포스팅에서 다루었으며, 지난 포스팅의 연장선상이어서

이번 포스팅에서는 기존 설정 이후만 다루게 됩니다.

따라서 Hub용 VPN Gateway는 현재 구성된 상태입니다.

Virtual WAN에 연결될 VPN Site 설정을 합니다.

VPN Site에서는 VPN가 구성되는 Site의 정보를 입력합니다.

Name과, VPN 장비 벤더, BGP 사용여부, VPN이 연결 될 VPN Site의 사설 IP주소를 입력합니다.

그리고 이 VPN Site를 어느 Hub에 연결할지 설정합니다.

다음은 VPN Site에서 사용하는 Link에 대한 정보를 입력합니다.

ISP 정보, Speed, VPN 연결을 위한 공인 IP 주소를 입력합니다.

여기에서 기입하는 ISP나 Speed는 관리를 위한 정보입니다.

VPN Site 생성을 위한 정보를 확인 후, 생성을 합니다.

정상적으로 생성되면, 아래와 같이 VPN Site가 정상적으로 Provisioning 된 것을 볼 수 있습니다.

Hub에서도 확인해보면, VPN(Site-to-Site)가 정상적으로 Provisioning 된 것을 볼 수 있습니다.

아직까지는 VPN이 연결된 사이트가 없기 떄문에 Connected Sites의 갯수는 0 입니다.

On-Premise(VPN)을 Virtual WAN에 연결하기 위해서

On-Premise의 VPN 설정을 위한 Configuration을 다운 받을 수 있습니다.

다운 받은 설정 파일의 예제는 다음과 같습니다.

VPN 터널을 맺기 위한 공인 IP나, PSK 값 등을 볼 수 있습니다.

VPN Site에서 Azure vWAN에 연결을 하고 나서,

다시 Hub 정보를 보면 아래와 같이 정상적으로 VPN(Site-to-Site)에 Site가 연결된 것을 확인 할 수 있습니다.

VPN Site 정보를 보면, 정상적으로 Hub에 연결된 것을 함께 확인할 수 있습니다.

VPN 연동 테스트를 위해서 On-Premise VPN에서는

정상적으로 Virtual WAN과 연동되어서 통신되는지 확인하기 위해서

Azure의 VNet 중에 ZIGI-vWAN-VNnet1의 대역인 10.0.0.0/22만 라우팅을 연결했습니다.

이제 각 가상머신 간의 통신 테스트를 하면 정상적으로 Virtual WAN을 통해서

On-Premise와 VNet 간의 통신이 되는 것을 확인할 수 있습니다.