Today Keys : Azure, Peering, 피어링, Global, VNet, Virtual, Cloud, Network, NSG, 네트워크,보안,그룹,클라우드,애저

관련 포스팅 : Azure VNet - Peering 1 Azure VNet - Peering 2

네트워크 보안 그룹(NSG)를 이용하여 피어링(Peering) 맺은 VNet 간의 통신 제어

- 가상 네트워크(VNet) 간의 피어링(Peering)을 연결하고 나면, 가상 네트워크에서 선언한 IP 주소 공간은 별도의

설정이 필요없이 라우팅이 됩니다.

- 피어링을 맺은 가상 네트워크 간의 통신을 제어하려면 네트워크 보안 그룹(NSG)를 이용해서 할 수 있습니다.

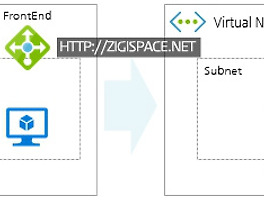

- 아래의 구성도는 앞의 포스팅에서 살펴보았던 두 가상 네트워크 간의 피어링 구성입니다.

- 여기에서 오른 쪽 가상 네트워크의 서브넷(10.0.2.0/24)에서 왼쪽 가상 네트워크의 서브넷 중의 10.0.0.0/24에 대해서

통신을 차단하는 네트워크 보안 그룹을 만들어서 제어해 봅니다.

먼저 네트워크 보안 그룹을 만듭니다.

이 보안 그룹은 VNet-2의 서브넷에 적용 할 네트워크 보안 그룹입니다.

네트워크 보안 그룹 생성 이후에 인바운드 보안 규칙을 생성합니다.

여기에서는 VNet-1의 10.0.0.0/24 서브넷에서 VNet-2의 10.0.2.0/24로의 접근을 제어합니다.

네트워크 보안 그룹은 Stateful 방식으로 동작하기 떄문에 이렇게 규칙을 추가하면

VNet-1의 10.0.0.0/24 서브넷에서 VNet-2의 10.0.2.0/24로의 접근은 제어되지만,

반대로 VNet-2의 10.0.2.0/24에서 VNet-1의 10.0.0.0/24로의 접근은 가능합니다.

추가된 인바운드 규칙을 다음과 같이 확인할 수 있습니다.

이렇게 생성된 네트워크 보안 룹에 VNet2의 10.0.2.0/24 서브넷을 연결합니다.

이제 VNet-1의 10.0.0.0/24 서브넷의 Intance에서는 VNet2의 10.0.2.0/24 서브넷의 Instance로 통신이 안되고

반면에 VNet-1의 10.0.1.0/24 서브넷넷의 Intance에서는 VNet2의 10.0.2.0/24 서브넷의 Instance로는

VNet 간의 피어링이 맺어져 있기 때문에 통신이 가능한 것을 볼 수 있습니다.

그리고 현재 네트워크 보안 그룹의 차단 정책이 VNet-1서 VNet-2 방향으로 인바운드 차단이기 때문에

VNet2의 10.0.2.0/24 서브넷의 Instance에서 VNet-1의 10.0.0.0/24 서브넷의 Intance로의 통신은 가능합니다

Microsoft Azure에서 VNet Peering에 대해서 좀 더 자세히 살펴 볼 수 있습니다

Microsoft Azure에서 VNet Peering 살펴보기