Today Keys : reachability, analyer, analyze, path, 경로, 확인, network, trace, check, vpc, aws

이번 포스팅은 신규 기능인 AWS VPC Reachability Analyzer에 대한 두 번째 포스팅으로 VPC Reachability Analyzer에 대한 간단한 정리 내용입니다. 테스트를 해보기 전에 살짝 가볍게 읽고 가시면, 불필요한 삽질을 줄일 수 있습니다.

(아까운 삽질시간.. ㅠㅠ)

기존 포스팅 : AWS VPC Reachability Analyzer - : Part 1

VPC Reachability Analyzer

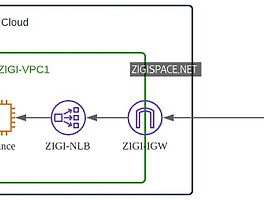

▪ VPC에서 Source resource와 Destination resource 간의 연결 테스트를 수행

▪ Source와 Destination 간의 연결이 성공하면 경로에 대한 홉 별 세부 경로를 출력

▪ Source와 Destination 간의 연결이 실패하면, 차단된 구성 요소를 찾게 됨.

- Security Group, Routing 등

VPC Reachability Analyzer 요건

▪ Source와 Destination은 동일한 AWS 계정이 소유해야 함.

▪ Source와 Destination는 동일한 리전에 있어야 함.

▪ Source와 Destination는 동일한 VPC 또는 Peering 연결을 통해 연결된 VPC에 있어야 함.

▪ VPC Sharing 사용 시, resource는 동일한 AWS 계정에서 소유해야 함.

▪Name tag(Optional)

▪Source type / Source

- 다양한 Type을 지원 : Source / Destination으로 지정 가능한 Resource 참조

▪Destination type / Destination

- 다양한 Type을 지원 : Source / Destination으로 지정 가능한 Resource 참조

▪Destination port(Optional)

- 0 ~ 65535 선택 가능

- 미 설정 시에는 XXX 값으로 사용

▪Protocol

- TCP 혹은 UDP 선택

Source / Destination으로 지정 가능한 Resource

▪ Intances

▪ Internet gateways

▪ Network interfaces

▪ Transit gateways

▪ VPC endpoints

▪ VPC peering connections

▪ VPN gateways

Intermediate components

▪ Load balancers (Gateway Load Balancers 제외)

▪ NAT Gateways

▪ VPC peering connections

< Intermediate components로 사용이 불가능한 리소스에 대한 arn 적용 시 오류 >

▪ EC2 instances

▪ Internet gateways

▪ Load balancers (Gateway Load Balancers 제외)

▪ NAT Gateways

▪ Network ACLs

▪ Network interfaces

▪ Prefix lists

▪ Route tables (TGW Route Table 제외)

▪ Security groups

▪ Subnets

▪ Target groups

▪ Transit gateways

▪ Virtual private gateways

▪ VPC endpoints

▪ VPC gateway endpoints

▪ VPC peering connections

▪ VPCs

▪ VPN connections

VPC Reachability Analyzer 관련해서 알아둘 것

▪하나의 analyze path를 생성하면, 수정이 불가

- analyze path에 대한 history를 지속적으로 남기게 되기 때문에 속성 값이 변경되면, 기존 내용이 달라지기 때문

▪ Source / Destination을 지정 시에, 중간 경로에 해당되는 Intermediate components의 경우에는 경로 분석 시에 arn을 지정해 주어야 경로 상에 표기가 됨.

- 단, 기존에 테스트한 기록 화면에서 다시 경로 확인을 수행하면, drop box 형태로 선택 가능.