Today Key : aws, privatelink, vpc, resource, endpoint, on-premises, on-prem, 온프렘, hybrid

지난 12월 1일 공개된 'AWS announces access to VPC resources over AWS PrivateLink' 에 대한 내용에 대한 네번 째 포스팅입니다.

이번 포스팅에서는 On-Premises와 AWS가 연결된 구성에서 VPC resources over AWS PrivateLink를 구성해서 연결해 봅니다.

구성하는 것에 따라서, AWS에서 On-Premises를 호출하는 것과 On-Premises에서 AWS를 호출하는 것이 모두 가능합니다.

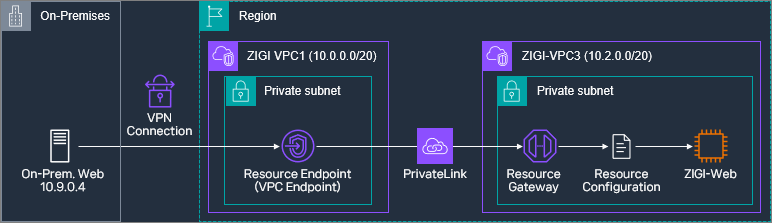

본 포스팅에서 진행 할 아키텍처입니다.

기존 포스팅에서 다뤘던 것과 크게 다르지는 않지만,

Resource Configuration으로 연결된 Resource가 Site-to-Site VPN으로 구성된 On-Premises의 서버입니다.

그 이외의 구성은 기존 [ AWS PrivateLink를 통한 VPC Resource 접근 - Part 1 ] 포스팅과 동일합니다.

따라서, 이번 포스팅에서 설정하는 부분도 기존 포스팅과 대부분 중복됩니다.

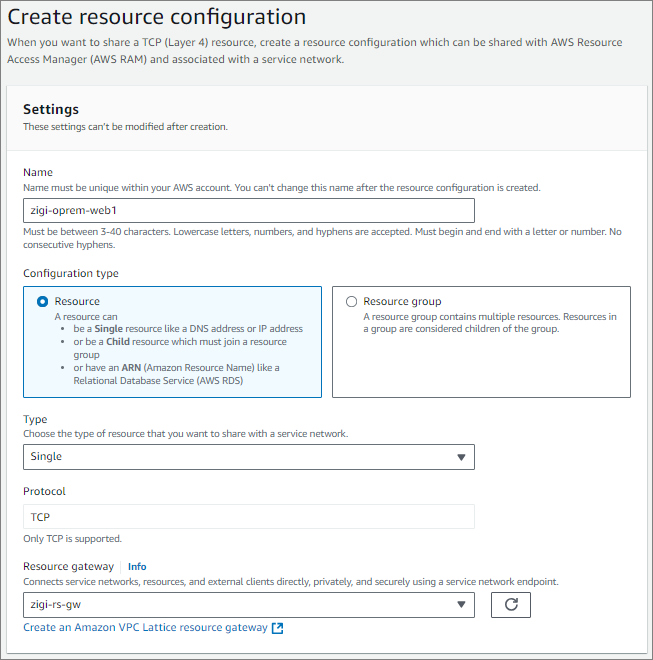

On-Premises의 Web 서버와 접근이 가능한 ZIGI-VPC1에 Resoure Gateway(zigi-rs-gw)를 통해,

VPC 외부에서 접근이 가능하도록, zigi-rs-gw를 Resource Gateway로 하는

Resource Configuration을 생성합니다.

Resource Group으로 여러 개의 Child Resource를 등록 할 수도 있지만,

여기에서는 테스트를 위해서 단일 Resource를 갖는 Single Type의 Resource를 정의합니다.

On-Premises Web서버에 대한 Domain name을 설정해줍니다.

서비스는 현재 HTTP로 열어놓았기 때문에 80으로 Port ranges를 열어둡니다.

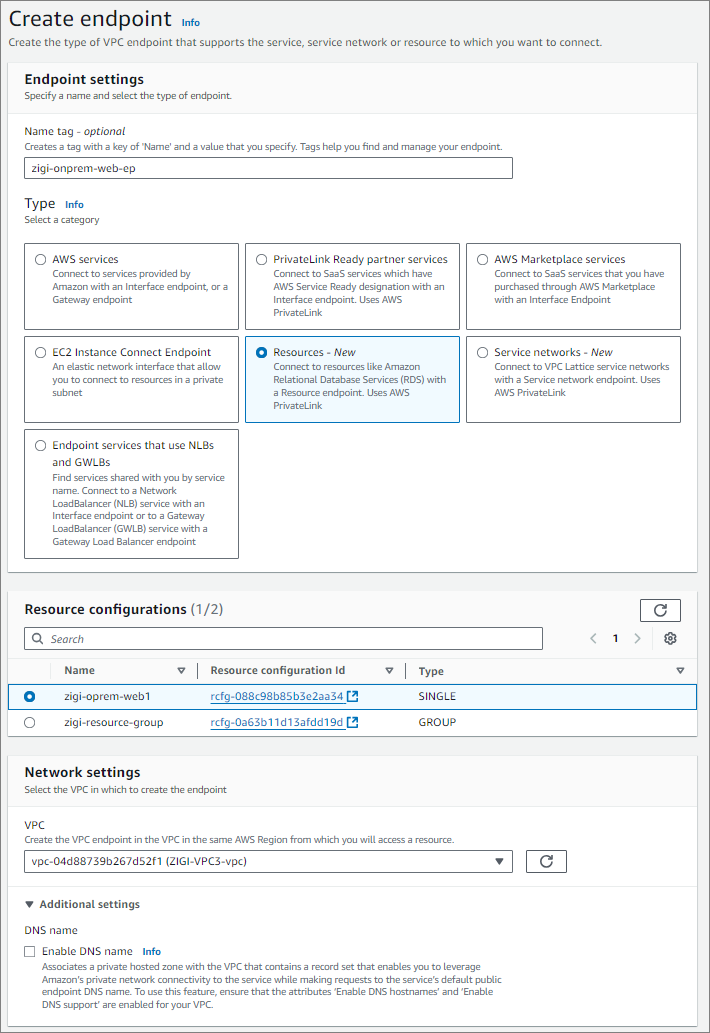

ZIGI-VPC3에서 ZIGI-VPC1의 Resource Gateway를 통해서 On-Premises Web서버로 접근하기 위해

Resources Type의 VPC Endpoint를 ZIGI-VPC3에서 생성합니다.

Resource Configuration은 앞서 만든 On-Premises Web서버로 설정한 값으로 선택합니다.

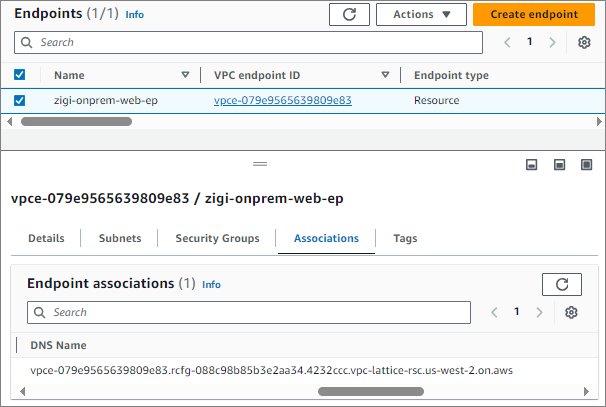

생성된 Endpoint의 DNS Name을 확인합니다.

이제 ZIGI-VPC3에 있는 서버에서 VPC Endpoint를 통해서

On-Premises Web서버 호출이 가능한 것을 볼 수 있습니다.

마찬가지의 방법으로,

On-premises 서버에서 VPN을 통해서 VPC Endpoint로 다른 VPC의 서비스 연결도 가능합니다.

제일 처음에 아키텍처에서 호출 구조가 변경되면서,

Resource Gateway/Configuration이 있는 VPC와 Endpoint가 있는 VPC의 위치를 변경하였습니다.

구성 방식은 기존 포스팅 혹은 이번 포스팅에서 다룬 내용과 동일하기 때문에 생략하고,

On-Premises 서버에서 ZIGI-VPC3에 있는 Web 서버를 호출하면 정상적으로 호출 된 것을 볼 수 있습니다

물론 기존에도 Endpoint Service를 통해서도 가능한 방법이긴 하지만,

별도의 Network Load Balancer 없이, VPC Resource를 직접 연결 할 수 있기 때문에

좀 더 아키텍처가 단순해지게 됩니다.