Today Key : aws, privatelink, vpc, resource, endpoint, account, cross, 계정, 공유, share

지난 12월 1일 공개된 'AWS announces access to VPC resources over AWS PrivateLink' 에 대한 내용에 대한 다섯 번 째 포스팅입니다.

이번 포스팅에서는Cross Account 간에 VPC resources over AWS PrivateLink를 구성해서 연결해 봅니다.

본 포스팅에서 진행 할 아키텍처입니다.

기존 포스팅에서 다뤘던 것과 크게 다르지는 않지만,

Resource Configuration으로 연결된 Account와 해당 Resource를 사용하는 Account가 서로 다른 것을 제외하고

그 이외의 구성은 기존 [ AWS PrivateLink를 통한 VPC Resource 접근 - Part 1 ] 포스팅과 동일합니다.

따라서, 이번 포스팅에서 설정하는 부분도 기존 포스팅과 대부분 중복됩니다.

Resource Access Manager에서,

공유 할 Resource 종류를 'Resoruce Configurations'로 선택합니다.

ZIGI-VPC3에 만들어 둔, Resource Configuration을 체크하여,

Selected resources에 반영하고, 다음 단계로 넘어갑니다.

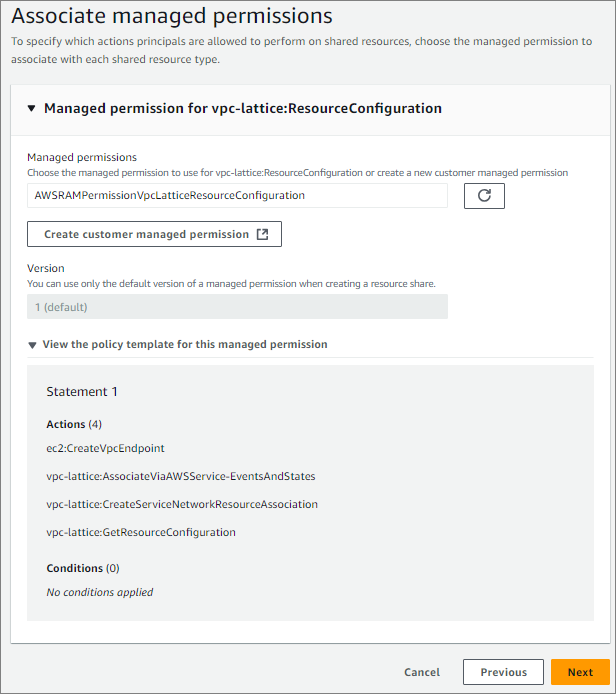

Permissions는 기본 값으로 두고 넘어갑니다.

이제 공유 할 Resource Account를 선택합니다.

여기에서는 동일 Organization 내에 속한 Account로 하고,

Account 입력은 Account ID를 직접 입력하지 않고,

Organizaion의 구조도에서 공유 할 Account를 체크하여 선택하였습니다.

Resource Configuration에 대한 공유가 완료되면 다음과 같이

공유 리소스 정보를 확인하실 수 있습니다.

이제 공유받은 Account에서 VPC Endpoint를 만들어 보겠습니다.

VPC Endpoint 생성은 기존 포스팅에서 다룬 것과 동일합니다.

Resources Type으로 선택하면,

공유받은 Resource Configuration을 선택 할 수 있습니다.

공유받은 Resource Configuration을 선택하고, VPC 등의 설정을 모두 진행합니다.

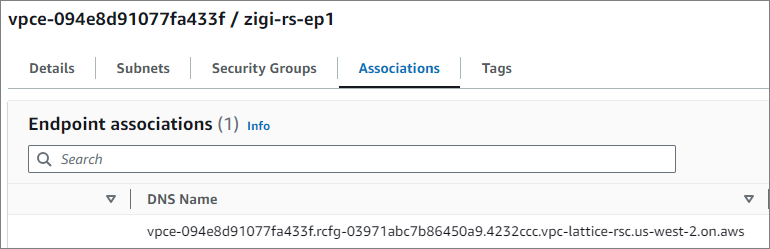

이제 VPC Endpoint에서 Resource Configuration으로 접근하기 위한

DNS Name을 확인합니다.

확인한 DNS Name으로 공유 Account에서 접속 시도를 하면,

Resource Configuration을 만든 Account 쪽으로 접근하여,

서비스가 오픈되는 것을 볼 수 있습니다.