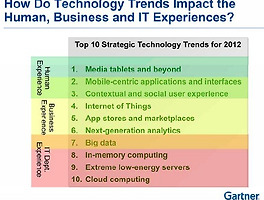

가트너 전망 ‘2012년 10대 전략기술’

“모바일, 빅데이터, 소셜.” 시장 조사 전문 업체 가트너가 2012년 주목할 만한 기술로 선정한 ‘전략기술’을 요약하면 이렇다. 분석과 클라우드가 강조됐던 2011년 전망과는 사뭇 다르다. 가트너는 매년 10월 향후 기업들이 비즈니스를 하는데 있어 중대한 영향을 끼칠지 모르는 잠재력을 가진 ‘전략기술’ 10가지를 소개한다. 올해도 10월16일(현지기준) 올랜도에서 열린 ‘심포지엄/IT엑스포 2011’ 행사를 통해 향후 미래를 밝힐 기술에 대해 발표했다. 가트너가 꼽은 2012년 전략기술들은 미디어 태블릿, 모바일 애플리케이션, 소셜, 사물 기반 인터넷, 앱 스토어, 차세대 분석 기술, 빅데이터, 인 메모리 컴퓨팅, 저전력 서버, 클라우드 컴퓨팅 등의 키워드로 대표된다. 이번 전략기술은 2011년과 비교..

가트너 전망 ‘2012년 10대 전략기술’

“모바일, 빅데이터, 소셜.” 시장 조사 전문 업체 가트너가 2012년 주목할 만한 기술로 선정한 ‘전략기술’을 요약하면 이렇다. 분석과 클라우드가 강조됐던 2011년 전망과는 사뭇 다르다. 가트너는 매년 10월 향후 기업들이 비즈니스를 하는데 있어 중대한 영향을 끼칠지 모르는 잠재력을 가진 ‘전략기술’ 10가지를 소개한다. 올해도 10월16일(현지기준) 올랜도에서 열린 ‘심포지엄/IT엑스포 2011’ 행사를 통해 향후 미래를 밝힐 기술에 대해 발표했다. 가트너가 꼽은 2012년 전략기술들은 미디어 태블릿, 모바일 애플리케이션, 소셜, 사물 기반 인터넷, 앱 스토어, 차세대 분석 기술, 빅데이터, 인 메모리 컴퓨팅, 저전력 서버, 클라우드 컴퓨팅 등의 키워드로 대표된다. 이번 전략기술은 2011년과 비교..