EKS CNI Custom Network를 이용한 Pod 대역 분리

Today Keys : eks, cni, custom, network, pod, ip, 대역, 주소, 분리, aws, node 이번 포스팅은 EKS에서 CNI Custom Network 설정을 이용하여, node와 pod 대역을 분리를 해보는 내용입니다. 서브넷에서 활용 가능한 IP 수의 제한이나, 보안상의 이슈 등으로 Node와 pod의 대역을 분리하여 별도 서브넷(IP 대역)으로 사용하고자 할 때, 이용할 수 있습니다. 오늘 진행 할 EKS 초기 환경입니다. EKS Cluster 생성 시에 EKS-Sub1, EKS-Sub2 서브넷을 지정하여, EKS Control plane과 통신하는 ENI가 해당 서브넷에 생성되어 있고 EKS Node는 EKS-Node-Sub1과 EKS-Node-Sub2라는 서브넷..

EKS CNI Custom Network를 이용한 Pod 대역 분리

Today Keys : eks, cni, custom, network, pod, ip, 대역, 주소, 분리, aws, node 이번 포스팅은 EKS에서 CNI Custom Network 설정을 이용하여, node와 pod 대역을 분리를 해보는 내용입니다. 서브넷에서 활용 가능한 IP 수의 제한이나, 보안상의 이슈 등으로 Node와 pod의 대역을 분리하여 별도 서브넷(IP 대역)으로 사용하고자 할 때, 이용할 수 있습니다. 오늘 진행 할 EKS 초기 환경입니다. EKS Cluster 생성 시에 EKS-Sub1, EKS-Sub2 서브넷을 지정하여, EKS Control plane과 통신하는 ENI가 해당 서브넷에 생성되어 있고 EKS Node는 EKS-Node-Sub1과 EKS-Node-Sub2라는 서브넷..

AWS EKS의 Ingress(ALB)의 Target Type에 따른 동작

Today Keys : eks, ingress, target, iptables, type, load, balancer, ip, instance, aws, cloud 이번 포스팅에서는 AWS EKS의 Ingress로 Application Load Balancer 사용 시에, Target Type을 Instance 혹은 IP로 지정함에 따라서, iptables가 어떻게 적용되는지 확인해보는 포스팅입니다. Cluster 내의 복잡한 서비스 등록으로 인해 iptables가 늘어난 경우에 Target Type을 변경하는 것만으로 iptables에 대한 부하를 줄여줄 수 있기도 하기 때문에 알아두면 유용할 것 같습니다. EKS에서 서비스 연결을 위해서 Load Balancer Type이나, Ingress를 AWS ..

AWS EKS의 Ingress(ALB)의 Target Type에 따른 동작

Today Keys : eks, ingress, target, iptables, type, load, balancer, ip, instance, aws, cloud 이번 포스팅에서는 AWS EKS의 Ingress로 Application Load Balancer 사용 시에, Target Type을 Instance 혹은 IP로 지정함에 따라서, iptables가 어떻게 적용되는지 확인해보는 포스팅입니다. Cluster 내의 복잡한 서비스 등록으로 인해 iptables가 늘어난 경우에 Target Type을 변경하는 것만으로 iptables에 대한 부하를 줄여줄 수 있기도 하기 때문에 알아두면 유용할 것 같습니다. EKS에서 서비스 연결을 위해서 Load Balancer Type이나, Ingress를 AWS ..

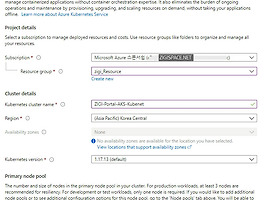

Azure Kubernets Service(AKS) : Network Part 2

Today Keys : kubenet, address, space, subnet, ip, range, aks, azure, kubernetes, 네트워크, cluster, vnet, network Azure AKS Cluster 생성 시, Azure Portal에서 Kubenet으로 구성하는 경우에는 AKS 네트워크에 대한 설정이 자동으로 이뤄지기 때문에 원하는 네트워크 대역을 설정할 수 없습니다. 이를 수동으로 설정하기 위해서는 Azure CLI로 AKS를 생성할 수 있습니다. 이번 포스팅에서는 Azure Portal에서와 Azure CLI에서 AKS Cluster를 생성해서 나오는 AKS 네트워크 설정을 간단히 알아봅니다. 참고로 본 포스팅에서는 kubenet으로 AKS Cluster 생성 시에 네트..

Azure Kubernets Service(AKS) : Network Part 2

Today Keys : kubenet, address, space, subnet, ip, range, aks, azure, kubernetes, 네트워크, cluster, vnet, network Azure AKS Cluster 생성 시, Azure Portal에서 Kubenet으로 구성하는 경우에는 AKS 네트워크에 대한 설정이 자동으로 이뤄지기 때문에 원하는 네트워크 대역을 설정할 수 없습니다. 이를 수동으로 설정하기 위해서는 Azure CLI로 AKS를 생성할 수 있습니다. 이번 포스팅에서는 Azure Portal에서와 Azure CLI에서 AKS Cluster를 생성해서 나오는 AKS 네트워크 설정을 간단히 알아봅니다. 참고로 본 포스팅에서는 kubenet으로 AKS Cluster 생성 시에 네트..

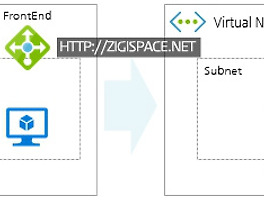

Azure - Outbound NAT : LB

Today Keys : Azure, NAT, PAT, NAPT, Outbound, Cloud, Load Balancer, Frontend, Public , Private, IP, 클라우드 Azure에서 Outbound 통신 시에 고정된 Public IP를 사용하기 위한 방법으로는 1. Instance에 직접 Public IP를 할당하여 직접 NAT 하는 방법 2. 로드밸런서에 Frontend에 고정된 Public IP을 할당해서 PAT(NAPT) 하는 방법 3. PAT(NAPT)를 수행하기 위한 별도의 Instance를 직접 만드는 방법 이 있습니다. 이번 포스팅에서는 로드밸런서를 이용한 방법에 대한 예에 대해서 살펴보겠습니다. 다음의 그림은 오늘 포스팅에서 진행하게 될 간단한 구성입니다. 2대의 가상 ..

Azure - Outbound NAT : LB

Today Keys : Azure, NAT, PAT, NAPT, Outbound, Cloud, Load Balancer, Frontend, Public , Private, IP, 클라우드 Azure에서 Outbound 통신 시에 고정된 Public IP를 사용하기 위한 방법으로는 1. Instance에 직접 Public IP를 할당하여 직접 NAT 하는 방법 2. 로드밸런서에 Frontend에 고정된 Public IP을 할당해서 PAT(NAPT) 하는 방법 3. PAT(NAPT)를 수행하기 위한 별도의 Instance를 직접 만드는 방법 이 있습니다. 이번 포스팅에서는 로드밸런서를 이용한 방법에 대한 예에 대해서 살펴보겠습니다. 다음의 그림은 오늘 포스팅에서 진행하게 될 간단한 구성입니다. 2대의 가상 ..