AWS - Service Catalog Part 1

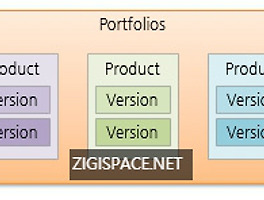

Today Keys : Service, Catalog, 서비스, 카탈로그, governance, 거버넌스, 클라우드, cloud, public, 상품, product 이번 포스팅은 IT 서비스를 중앙에서 관리하고, 지속적인 거버넌스 수립, 규정 준수 요건을 충족시킬 수 있는 AWS Service Catalog에 대해서 알아봅니다. 이번 포스팅에서 Service Catalog에 대한 설명은 없으며, Service Catalog를 생성하고 이를 이용해서 상품을 배포하는 간략한 예제만 다룹니다. 서비스 카탈로그(Service Catalog)에서 포트폴리오(Portfolio)를 생성합니다. 포트폴리오 이름과, 설명(옵션), 해당 포트폴리오를 만든 사람 혹은 조직 이름을 작성합니다.Owner는 단순히 포트폴로이에..

AWS - Service Catalog Part 1

Today Keys : Service, Catalog, 서비스, 카탈로그, governance, 거버넌스, 클라우드, cloud, public, 상품, product 이번 포스팅은 IT 서비스를 중앙에서 관리하고, 지속적인 거버넌스 수립, 규정 준수 요건을 충족시킬 수 있는 AWS Service Catalog에 대해서 알아봅니다. 이번 포스팅에서 Service Catalog에 대한 설명은 없으며, Service Catalog를 생성하고 이를 이용해서 상품을 배포하는 간략한 예제만 다룹니다. 서비스 카탈로그(Service Catalog)에서 포트폴리오(Portfolio)를 생성합니다. 포트폴리오 이름과, 설명(옵션), 해당 포트폴리오를 만든 사람 혹은 조직 이름을 작성합니다.Owner는 단순히 포트폴로이에..

[발표자료]네트워크 엔지니어를 위한 Public Cloud

Today Keys : cloud, 클라우드, 네트워크, vpc, vnet, virtual, netwok, aws, azure, peering, endpoint, private 이번 포스팅은 지난 주 토요일(19.11.09)에 진행된 제 27회 네트워크 전문가 따라잡기 커뮤니티에서 발표한 자료입니다. 네트워크 엔지니어를 위한 Public Cloud라는 주제로 진행했으나, 실제 네트워크 엔지니어만을 위한 내용은 아니며, Public Cloud 네트워크에서 알아야 하는 라우팅, 피어링, 엔드포인트, 전용선 4가지 주제를 다루어보았습니다. 용

[발표자료]네트워크 엔지니어를 위한 Public Cloud

Today Keys : cloud, 클라우드, 네트워크, vpc, vnet, virtual, netwok, aws, azure, peering, endpoint, private 이번 포스팅은 지난 주 토요일(19.11.09)에 진행된 제 27회 네트워크 전문가 따라잡기 커뮤니티에서 발표한 자료입니다. 네트워크 엔지니어를 위한 Public Cloud라는 주제로 진행했으나, 실제 네트워크 엔지니어만을 위한 내용은 아니며, Public Cloud 네트워크에서 알아야 하는 라우팅, 피어링, 엔드포인트, 전용선 4가지 주제를 다루어보았습니다. 용

Azure - Azure Arc Part 1

Today Keys : Azure, arc, ignite, management, hybrid, multi, cloud, 관리, 통합, 하이브리드, 멀티, infrastructure 이번 포스팅은 현재 올랜도에서 진행되고 있는 Azure Ignite에서 공개된 Azure Arc에 대한 포스팅입니다. Azure Arc에 대한 정리 포스팅은 별도의 포스팅으로 다시 진행 할 예정이며, 이번 포스팅에서는 Azure Arc에 Azure의 가상 머신과 AWS의 가상 머신을 연동하는 예제만 다룹니다. Azure Arc에 대한 사용 예제도 정리포스팅과 마찬가지로 추후 포스팅에서 추가로 다룰 예정입니다. Azure Arc ( Azure services and management to any infrastructure' )..

Azure - Azure Arc Part 1

Today Keys : Azure, arc, ignite, management, hybrid, multi, cloud, 관리, 통합, 하이브리드, 멀티, infrastructure 이번 포스팅은 현재 올랜도에서 진행되고 있는 Azure Ignite에서 공개된 Azure Arc에 대한 포스팅입니다. Azure Arc에 대한 정리 포스팅은 별도의 포스팅으로 다시 진행 할 예정이며, 이번 포스팅에서는 Azure Arc에 Azure의 가상 머신과 AWS의 가상 머신을 연동하는 예제만 다룹니다. Azure Arc에 대한 사용 예제도 정리포스팅과 마찬가지로 추후 포스팅에서 추가로 다룰 예정입니다. Azure Arc ( Azure services and management to any infrastructure' )..

Azure - Virtual Network Gateway 2

Virtual Network Gateway Today Keys : Virtual, VPN, gateway, network, vnet, 가상, 네트워크, 게이트웨이, sku, azure, cloud, 클라우드 이번 포스팅에서는 Azure에서 ExpressRoute 및 VPN 사용 시에 필요한 Virtual Network Gateway에 대해서 다룹니다. 원래 정리를 하면서 좀 더 정리해서 포스팅해야지.. 해야지.. 하다가 계속 늦어지는 듯하여. ^^ 먼저 정리한 부분만 올려봅니다. ^^ 물론 이후 포스팅은 지속적으로 진행 될 예정입니다. 가상 네트워크 게이트웨이 ▪ VNet(가상 네트워크)별로 생성하며, 1개의 VNet에 1개의 가상 네트워크 게이트웨이 생성 가능. (1:1 Mapping) ▪ 가상 네트워..

Azure - Virtual Network Gateway 2

Virtual Network Gateway Today Keys : Virtual, VPN, gateway, network, vnet, 가상, 네트워크, 게이트웨이, sku, azure, cloud, 클라우드 이번 포스팅에서는 Azure에서 ExpressRoute 및 VPN 사용 시에 필요한 Virtual Network Gateway에 대해서 다룹니다. 원래 정리를 하면서 좀 더 정리해서 포스팅해야지.. 해야지.. 하다가 계속 늦어지는 듯하여. ^^ 먼저 정리한 부분만 올려봅니다. ^^ 물론 이후 포스팅은 지속적으로 진행 될 예정입니다. 가상 네트워크 게이트웨이 ▪ VNet(가상 네트워크)별로 생성하며, 1개의 VNet에 1개의 가상 네트워크 게이트웨이 생성 가능. (1:1 Mapping) ▪ 가상 네트워..

Amazon Route53 Resolver

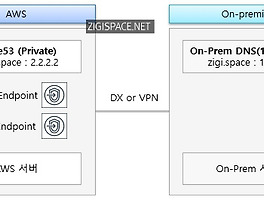

Today Keys : resolver, route53, dns, hybrid, 하이브리드, 쿼리, query, 질의, 레코드, on-premise, aws, 아마존, endpoint 이번 포스팅은 클라우드와 On-Premise의 하이브리드 클라우드 환경에서 원활한 DNS 질의 확인이 가능하도록 도와주는 Route53 Resolver에 대한 포스팅입니다. DNS Endpoint 및 Forwarding Policy를 통해서 On-premise와 Cloud 간의 도메인 질의를 손쉽게 도와줍니다. 이번 Route53 Resolver 포스팅에서 구성하게 될 구성도입니다. AWS에서는 Route53에 테스트용 Zone과 레코드를 생성하고(zigi2.space), Route53 Resolver를 생성합니다. On-..

Amazon Route53 Resolver

Today Keys : resolver, route53, dns, hybrid, 하이브리드, 쿼리, query, 질의, 레코드, on-premise, aws, 아마존, endpoint 이번 포스팅은 클라우드와 On-Premise의 하이브리드 클라우드 환경에서 원활한 DNS 질의 확인이 가능하도록 도와주는 Route53 Resolver에 대한 포스팅입니다. DNS Endpoint 및 Forwarding Policy를 통해서 On-premise와 Cloud 간의 도메인 질의를 손쉽게 도와줍니다. 이번 Route53 Resolver 포스팅에서 구성하게 될 구성도입니다. AWS에서는 Route53에 테스트용 Zone과 레코드를 생성하고(zigi2.space), Route53 Resolver를 생성합니다. On-..

Azure Firewall - Part 1

Today Keys : Firewall, 방화벽, security, 보안, azure, cloud, 클라우드, public, 퍼블릭, 정책, policy, fw, nat, f/w 이번 포스팅은 Azure의 Managed 보안서비스인 Azure Firewall에 대한 포스팅입니다. Azure Firewall에 대한 정리 포스팅을 먼저 하려고 했으나, 아직 추가 정리 중이라 Azure Firewall을 만들고 테스트 해보는 예제 포스팅을 먼저 올려봅니다. 추후에 Azure Firewall에 대한 일반적인 정리와 다른 예제에 대한 포스팅도 진행 할 예정입니다. 다음은 이번 포스팅에서 다루게 될 구성입니다. 하나의 VNet에 Azure Firewall와 1대의 가상 머신에서 웹서비스를 올리고, 방화벽을 통해서 ..

Azure Firewall - Part 1

Today Keys : Firewall, 방화벽, security, 보안, azure, cloud, 클라우드, public, 퍼블릭, 정책, policy, fw, nat, f/w 이번 포스팅은 Azure의 Managed 보안서비스인 Azure Firewall에 대한 포스팅입니다. Azure Firewall에 대한 정리 포스팅을 먼저 하려고 했으나, 아직 추가 정리 중이라 Azure Firewall을 만들고 테스트 해보는 예제 포스팅을 먼저 올려봅니다. 추후에 Azure Firewall에 대한 일반적인 정리와 다른 예제에 대한 포스팅도 진행 할 예정입니다. 다음은 이번 포스팅에서 다루게 될 구성입니다. 하나의 VNet에 Azure Firewall와 1대의 가상 머신에서 웹서비스를 올리고, 방화벽을 통해서 ..

Azure - Application Gateway 생성 예제

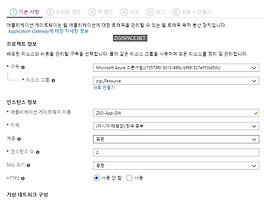

Today Keys : applicaton, gateway, 애플리케이션, 게이트웨이, azure, l7, 프런트, front, back, load, balancing, 로드밸런서 이번 포스팅은 Azure의 Application Gateway를 아주 기본적으로 만들어보는 예제입니다. Application Gateway에 대해서 먼저 정리를 진행해야 하나, 포스팅 용 정리 전에 테스트를 먼저 간단히 진행하여 테스트 포스팅을 먼저 올립니다. 이후 Application Gateway에 대한 정리와 Application Gateway에 대한 추가 테스트 예제도 포스팅 할 예정입니다. Application Gateway를 만들기 위해서 기본 사항을 먼저 입력합니다. 리소스 그룹과, Applicaton Gatewa..

Azure - Application Gateway 생성 예제

Today Keys : applicaton, gateway, 애플리케이션, 게이트웨이, azure, l7, 프런트, front, back, load, balancing, 로드밸런서 이번 포스팅은 Azure의 Application Gateway를 아주 기본적으로 만들어보는 예제입니다. Application Gateway에 대해서 먼저 정리를 진행해야 하나, 포스팅 용 정리 전에 테스트를 먼저 간단히 진행하여 테스트 포스팅을 먼저 올립니다. 이후 Application Gateway에 대한 정리와 Application Gateway에 대한 추가 테스트 예제도 포스팅 할 예정입니다. Application Gateway를 만들기 위해서 기본 사항을 먼저 입력합니다. 리소스 그룹과, Applicaton Gatewa..

ExpressRoute - Part 1

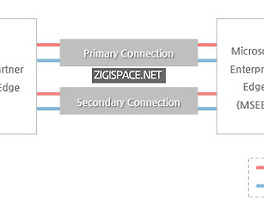

Today Keys : expressroute , express , route , er , 전용선 , azure , cloud , 클라우드 , hybrid , 하이브리드 , direct , local 이번 포스팅은 Azure와의 On-premise 간의 하이브리드 클라우드 구성을 위한 전용선 서비스인, ExpressRoute에 대한 첫 번째 포스팅입니다. ExpressRoute / ExpressRoute Direct에 대한 내용이며, ExpressRoute에 대해서는 추가 포스팅이 진행 될 예정입니다. ExpressRoute ▪ Azure와 On-premise 간의 연결을 위한 전용선 구선 ▪ ExpressRoute 연결을 위한 Provider와 Peering Locaton은 다음과 같음. - KINX(..

ExpressRoute - Part 1

Today Keys : expressroute , express , route , er , 전용선 , azure , cloud , 클라우드 , hybrid , 하이브리드 , direct , local 이번 포스팅은 Azure와의 On-premise 간의 하이브리드 클라우드 구성을 위한 전용선 서비스인, ExpressRoute에 대한 첫 번째 포스팅입니다. ExpressRoute / ExpressRoute Direct에 대한 내용이며, ExpressRoute에 대해서는 추가 포스팅이 진행 될 예정입니다. ExpressRoute ▪ Azure와 On-premise 간의 연결을 위한 전용선 구선 ▪ ExpressRoute 연결을 위한 Provider와 Peering Locaton은 다음과 같음. - KINX(..