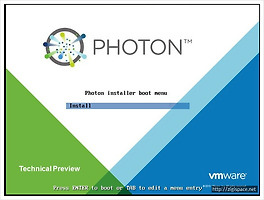

VMware Photon -Part 1 [Install]

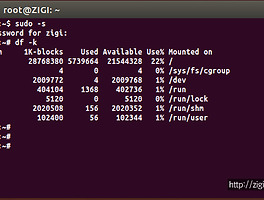

Photon, VMware, Container, install, git, iso, platform, os, 컨테이너, 포톤, vm웨어, Docker, rkt : Today Key VMWare에서 Container를 위한 Container 전용 OS인 Photon을 VMWorld 2015에서 발표하였습니다. Photon과 관련한 2가지 방향인 VIC와 Photon Platform은 곧 다음 포스팅에서(빠르면 이번 주내?) 다뤄질 예정이며.. 우선 무작정 누구나 따라하기 쉬운 Photon OS 설치를 이번 포스팅에서 다뤄봅니다. VMWare Photon OS 설치하기 Photon OS • VMWare에서 Container를 위한 내놓은 Container OS • ISO(Full, Minimal), OVA로 ..

VMware Photon -Part 1 [Install]

Photon, VMware, Container, install, git, iso, platform, os, 컨테이너, 포톤, vm웨어, Docker, rkt : Today Key VMWare에서 Container를 위한 Container 전용 OS인 Photon을 VMWorld 2015에서 발표하였습니다. Photon과 관련한 2가지 방향인 VIC와 Photon Platform은 곧 다음 포스팅에서(빠르면 이번 주내?) 다뤄질 예정이며.. 우선 무작정 누구나 따라하기 쉬운 Photon OS 설치를 이번 포스팅에서 다뤄봅니다. VMWare Photon OS 설치하기 Photon OS • VMWare에서 Container를 위한 내놓은 Container OS • ISO(Full, Minimal), OVA로 ..

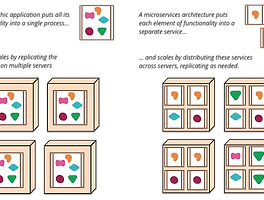

마이크로 서비스 아키텍처(MSA : Micro Service Architectures)

Microservice, 마이크로서비스, Cloud, MSA, Architectures, 아키텍처, Monolithic, 클라우드 :Today keys. 이번 포스팅은 마이크로 서비스에 대한 포스팅입니다. '안' 개발자로서, 이런저런 자료를 찾아보며 정리해 보았습니다. 새로운 내용들을 보다보면, 역시나 IT 분야내에서는 이런 저런 다양하게 알아야 할 것들이 많다는 것을 느끼게 됩니다. 아마도 이번달까지는 관련 내용을 정리해서, 좀 더 포스팅을 하게되지 않을까 싶습니다. (혹은... 정리만.. 포스팅은 다음달?..) 마이크로 서비스 아키텍처(MSA : Micro Service Architectures) 마이크로 서비스 아키텍처란? ▪ 독립적이고 단순한 개별 서비스들로 전체의 서비스를 구성 ▪ 단일 Appl..

마이크로 서비스 아키텍처(MSA : Micro Service Architectures)

Microservice, 마이크로서비스, Cloud, MSA, Architectures, 아키텍처, Monolithic, 클라우드 :Today keys. 이번 포스팅은 마이크로 서비스에 대한 포스팅입니다. '안' 개발자로서, 이런저런 자료를 찾아보며 정리해 보았습니다. 새로운 내용들을 보다보면, 역시나 IT 분야내에서는 이런 저런 다양하게 알아야 할 것들이 많다는 것을 느끼게 됩니다. 아마도 이번달까지는 관련 내용을 정리해서, 좀 더 포스팅을 하게되지 않을까 싶습니다. (혹은... 정리만.. 포스팅은 다음달?..) 마이크로 서비스 아키텍처(MSA : Micro Service Architectures) 마이크로 서비스 아키텍처란? ▪ 독립적이고 단순한 개별 서비스들로 전체의 서비스를 구성 ▪ 단일 Appl..

SecureVM for the Hybrid Cloud

Cloud, Security,Hypervisor, Private, Public,Hybrid, Computing, CloudLink, SecureVM, Virtual, Machine : Today Key 오랜만에 포스팅 해 봅니다. 오늘은 클라우드 환경에서의 VM에 대한 보안을 위한 SecureVM이라는 솔루션에 대해서 간략하게 소개해보는 포스팅입니다. 기존의 VM간의 통신 보안을 위한 가상 방화벽과는 조금은 다른 측면에서의 보안 솔루션입니다. CloudLink SecureVM ▪ CloudLInk SecureVM은 클라우드 환경에서 VM을 암호화하여 관리할 수 있는 솔루션 ▪ Multi-tenant 인프라환경에서 VM 암호화를 통한 보안 강화 ▪ Windows, Linux 지원 ▪ Private 및 Pu..

SecureVM for the Hybrid Cloud

Cloud, Security,Hypervisor, Private, Public,Hybrid, Computing, CloudLink, SecureVM, Virtual, Machine : Today Key 오랜만에 포스팅 해 봅니다. 오늘은 클라우드 환경에서의 VM에 대한 보안을 위한 SecureVM이라는 솔루션에 대해서 간략하게 소개해보는 포스팅입니다. 기존의 VM간의 통신 보안을 위한 가상 방화벽과는 조금은 다른 측면에서의 보안 솔루션입니다. CloudLink SecureVM ▪ CloudLInk SecureVM은 클라우드 환경에서 VM을 암호화하여 관리할 수 있는 솔루션 ▪ Multi-tenant 인프라환경에서 VM 암호화를 통한 보안 강화 ▪ Windows, Linux 지원 ▪ Private 및 Pu..

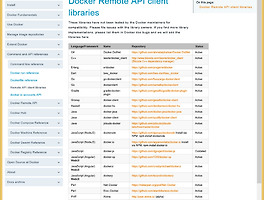

Docker : Part 6

Docker,Remote, API,client, library, python,host, 원격, 리모트, 도커, git : today Key Docker의 6번째 포스팅입니다. 이번 포스팅에서는 Docker를 Remote에서 제어할 수 있도록 제공되는 Remote API client libraries에 대해서 다뤄봅니다. 보안적인 측면보다는 최대한 우선 쉽게 접근하는 걸 목표로 잡고 있기 때문에 이 점은 감안해서 봐주시면 감사하겠습니다. ^^ 이런 식으로 Docker를 Client에서도 다룰 수 있다는 것 정도로 보면 어떨까 싶습니다! ^^ 물론 이러한 API를 활용하여 Docker Host를 관리하도록 한다면 Docker의 명령을 직접 입력하지 않고 Application을 클릭하는 것만으로도 docker..

Docker : Part 6

Docker,Remote, API,client, library, python,host, 원격, 리모트, 도커, git : today Key Docker의 6번째 포스팅입니다. 이번 포스팅에서는 Docker를 Remote에서 제어할 수 있도록 제공되는 Remote API client libraries에 대해서 다뤄봅니다. 보안적인 측면보다는 최대한 우선 쉽게 접근하는 걸 목표로 잡고 있기 때문에 이 점은 감안해서 봐주시면 감사하겠습니다. ^^ 이런 식으로 Docker를 Client에서도 다룰 수 있다는 것 정도로 보면 어떨까 싶습니다! ^^ 물론 이러한 API를 활용하여 Docker Host를 관리하도록 한다면 Docker의 명령을 직접 입력하지 않고 Application을 클릭하는 것만으로도 docker..

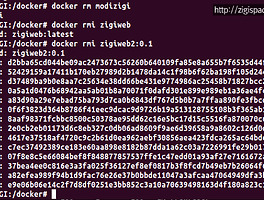

Docker - Part 5

Docker,layer, image, aufs, parent, size, build, container, aufs, device mapper : today Key 개발자와 Sysadmin을 위해서 빌드(Build)하고, 이동(Ship)하고, 분산된 어플리케이션을 실행(Run)하기 위한 OpenPlatform인 Docker의 5번째 포스팅입니다. 지난 포스팅에 이어서 Docker의 Layer 이미지에 대한 두 번째 내용입니다. 지난 포스팅에서 나눈 이유가 길어져서 였는 데, 테스트 한지가 조금 되다보니 뒷 부분 정리한게 생각보다 길어지진 않았습니다. ^^; 물론 추후 언제라도 동일한 주제로 해당 내용은 업데이트 될 수 있습니다! ^^ 그럼 먼저 Docker의 이미지에 대한 간단한 몇 가지 정리에 이어서, ..

Docker - Part 5

Docker,layer, image, aufs, parent, size, build, container, aufs, device mapper : today Key 개발자와 Sysadmin을 위해서 빌드(Build)하고, 이동(Ship)하고, 분산된 어플리케이션을 실행(Run)하기 위한 OpenPlatform인 Docker의 5번째 포스팅입니다. 지난 포스팅에 이어서 Docker의 Layer 이미지에 대한 두 번째 내용입니다. 지난 포스팅에서 나눈 이유가 길어져서 였는 데, 테스트 한지가 조금 되다보니 뒷 부분 정리한게 생각보다 길어지진 않았습니다. ^^; 물론 추후 언제라도 동일한 주제로 해당 내용은 업데이트 될 수 있습니다! ^^ 그럼 먼저 Docker의 이미지에 대한 간단한 몇 가지 정리에 이어서, ..

Docker - Part 4

Docker,layer, image, aufs, parent, size, build, container : today Keay 개발자와 Sysadmin을 위해서 빌드(Build)하고, 이동(Ship)하고, 분산된 어플리케이션을 실행(Run)하기 위한 OpenPlatform인 Docker의 4번째 포스팅입니다. 이래저래 개인사에 힘입어, 정리만 대략적으로 하고 포스팅이 많이 늦어졌습니다. 이번 포스팅에서는 Docker를 보면서 나오는 Docker 이미지가 Layer로 구성되어 있다는 것을 어떤 의미인지 알아보려고 합니다. 정리하다보니 조금 길어져서, 이번 편은 Part 5에서 다시 이어질 예정입니다. (이미 대략적인 정리가 된 상태에서 포스팅용 정리만 필요로하니, 오래 걸리지 않도록~ 하겠습니다.) 혼자 ..

Docker - Part 4

Docker,layer, image, aufs, parent, size, build, container : today Keay 개발자와 Sysadmin을 위해서 빌드(Build)하고, 이동(Ship)하고, 분산된 어플리케이션을 실행(Run)하기 위한 OpenPlatform인 Docker의 4번째 포스팅입니다. 이래저래 개인사에 힘입어, 정리만 대략적으로 하고 포스팅이 많이 늦어졌습니다. 이번 포스팅에서는 Docker를 보면서 나오는 Docker 이미지가 Layer로 구성되어 있다는 것을 어떤 의미인지 알아보려고 합니다. 정리하다보니 조금 길어져서, 이번 편은 Part 5에서 다시 이어질 예정입니다. (이미 대략적인 정리가 된 상태에서 포스팅용 정리만 필요로하니, 오래 걸리지 않도록~ 하겠습니다.) 혼자 ..

[안, 네트워커를 위한 Tip-1]Link Aggregation 에 대해..

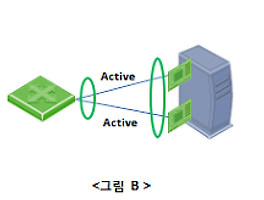

Today Key : Link ,Aggregation, MLAG, LACP, Tip, Teaming, Bonding, Port , channel, Trunk 네트워커와 '안'네트워커의 간극을 줄이기 위한 Tip을 하나씩 정리해보려고 합니다. 이름은 Tip이지만, 간극을 줄이기 위한 간략한 기술 설명 정도가 될 듯 싶네요. ^^; 혹시 추가/수정 할 내용이 있다면!! 덧글을.... 잘 안봐서... 메일로!! (fortear@naver.com) [ Link Aggregation 에 대해..] 장비를 네트워크에 연결 시에 가용성(Availability)과 부하분산(Load Sharing) 등을 위해서 네트워크 카드를 아래의 그림과 같이 묶어서 구성을 하게 됩니다. 이 경우 사용되는 표준 기술에 대한 용어가 조..

[안, 네트워커를 위한 Tip-1]Link Aggregation 에 대해..

Today Key : Link ,Aggregation, MLAG, LACP, Tip, Teaming, Bonding, Port , channel, Trunk 네트워커와 '안'네트워커의 간극을 줄이기 위한 Tip을 하나씩 정리해보려고 합니다. 이름은 Tip이지만, 간극을 줄이기 위한 간략한 기술 설명 정도가 될 듯 싶네요. ^^; 혹시 추가/수정 할 내용이 있다면!! 덧글을.... 잘 안봐서... 메일로!! (fortear@naver.com) [ Link Aggregation 에 대해..] 장비를 네트워크에 연결 시에 가용성(Availability)과 부하분산(Load Sharing) 등을 위해서 네트워크 카드를 아래의 그림과 같이 묶어서 구성을 하게 됩니다. 이 경우 사용되는 표준 기술에 대한 용어가 조..